Bitdefender Labs annuncia oggi i risultati relativi a una nuova campagna di diffusione del malware Flubot volta a infettare i dispositivi Android e iOS.

I criminali informataci responsabili di FluBot stanno prendendo di mira i paesi europei con una nuova campagna di SMiShing con l’obiettivo di infiltrare nei telefoni degli utenti un malware volto a rubare i dati presenti.

Rilevata inizialmente intorno a Pasqua in Romania, il paese d’origine di Bitdefender, l’ultima campagna FluBot utilizza le stesse tecniche di SMiShing del passato: un SMS che pubblicizza contenuti falsi, in genere un messaggio vocale. Questa volta gli utenti Android e iPhone ricevono gli SMS nella stessa misura, ma gli utenti Android rimangono il bersaglio principale.

FluBot non risparmia nessuno

Tutto inizia con un SMS che pubblicizza contenuti fasulli dietro un link contaminato.

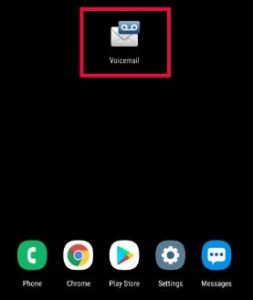

Se gli utenti accedono al link, appare una schermata con una richiesta di installazione di un’applicazione sconosciuta – in questo caso, un’app di segreteria telefonica fasulla, presumibilmente necessaria per ascoltare il messaggio vocale.

L’obiettivo principale dei criminali informatici è far sì che gli utenti installino il trojan bancario FluBot. Se la vittima segue le istruzioni, la falsa app di segreteria telefonica (FluBot) richiede i permessi di Accessibilità per avere pieno accesso alle aree di interesse del telefono.

Se gli viene concesso l’accesso, Bitdefender raccoglie i contatti della vittima e utilizza l’app SMS per continuare a diffondere link dannosi in tutto l’ecosistema mobile, rubando al contempo i dati e inviandoli al server C&C. Utilizza inoltre i privilegi di accessibilità per rendere difficile la disinstallazione dell’applicazione da parte dell’utente.

Tipico Trojan bancario, FluBot è progettato per sottrarre informazioni e credenziali delle carte di credito, consentendo ai criminali informatici non solo di rubare denaro, ma anche di attaccare i vari account delle vittime. Di seguito una serie di icone delle applicazioni imitate da FluBot.

FluBot non funziona su iOS. Ma quando i possessori di iPhone accedono ai link infetti, vengono reindirizzati a siti di phishing e a truffe degli abbonamenti. L’esempio che segue mostra una tipica truffa legata ai sondaggi. Le vittime vengono incoraggiate a rispondere ad alcune domande per una ricerca di mercato in cambio di un iPhone 13.

L’obiettivo: la maggior parte dell’Europa

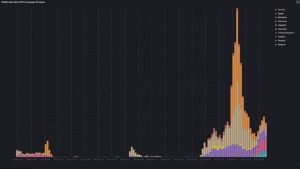

In seguito alla campagna che si è svolta in Romania durante i giorni di Pasqua, Bitdefender ha iniziato a monitorare più da vicino l’attività dei FluBot in tutto il Vecchio Continente e ha notato un picco significativo durante i mesi di aprile e maggio.

Questa volta, la maggior parte dell’Europa è stata presa di mira dai criminali informatici di FluBot. I Paesi più bersagliati sono Germania, Romania, Regno Unito, Polonia, Spagna, Svezia, Austria, Finlandia e Danimarca. La Romania e la Germania sono di gran lunga i paesi più presi di mira in questa nuova campagna FluBot, con una quota combinata del 69%, come mostra il grafico sottostante.

Sebbene più Paesi siano stati colpiti nello stesso periodo, il confronto tra coppie casuali di Paesi mostra più chiaramente che i picchi di attacco non coincidono. Ciò suggerisce che le campagne individuali e localizzate sono state programmate fin dall’inizio.

Nel complesso, i criminali informatici di FluBot sembrano concentrarsi sulla localizzazione di campagne più piccole e individuali in singoli Paesi.

FluBot potrebbe ritornare ancora quest’anno

Nonostante l’arresto di diverse persone sospettate della diffusione del malware, le campagne di FluBot si sono intensificate negli ultimi tempi, il che significa che potrebbero verificarsi altre ondate di attacchi in futuro. Con questa campagna aggressiva, FluBot sta contribuendo ad aumentare la consapevolezza sullo SMiShing come via di attacco e Bitdefender si sta impegnando su più fronti per aumentare la consapevolezza di questo vettore di attacco che sfrutta il social engineering.

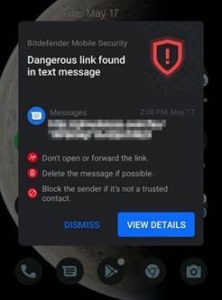

Poiché l’attività di FluBot è in aumento, Bitdefender consiglia agli utenti di installare una soluzione di sicurezza in grado di rilevare non solo FluBot ma qualsiasi vettore di social engineering progettato per distribuire malware. L’applicazione di sicurezza deve essere in grado di bloccare il problema sul nascere.

Con la nuova funzione Scam Alert, Bitdefender Mobile Security sventa gli attacchi di SMiShing prima ancora che gli utenti possano interagire con i contenuti dannosi.