Fortinet, leader mondiale nelle soluzioni di cyber sicurezza integrate e automatizzate, annuncia i risultati dell’ultimo Global Threat Landscape Report dei FortiGuard Labs.

La ricerca, relativa al Q4 2019, mette in luce come i cybercriminali tentino continuamente di approfittare di ogni opportunità offerta dell’infrastruttura digitale, massimizzando in particolare situazioni e congiunture globali per quanto riguarda gli aspetti economici e politici per raggiungere i propri obiettivi.

I trend globali dimostrano come la prevalenza e l’identificazione delle minacce possano differenziarsi a livello geografico, anche se il livello di sofisticazione e l’automazione degli attacchi rimangono consistenti ovunque nel mondo. Inoltre, la necessità di dare priorità alla cybersecurity hygiene rimane prioritaria dal momento che le minacce hanno la scalabilità più alta mai riscontrata prima.

Di seguito alcuni highlights dal report. Per una consultazione completa, il Threat Report è disponibile sul blog Fortinet:

- Charming Kitten, una minaccia pericolosa: le ricerche mostrano livelli significativi di attività attraverso varie aree geografiche, collegati a Charming Kitten, un gruppo di minacce APT (Advanced Persistent Threat) connesso all’Iran. Attivo indicativamente dal 2014, tale specifico attore di minacce è stato associato a numerose campagne di cyberspionaggio. Gli ultimi eventi suggeriscono come si sia espanso fino a interferire con il business delle elezioni, essendo stato collegato a una serie di attacchi su account email mirati associati con una campagna elettorale per le presidenziali. Come se non bastasse, si è notato come Charming Kitten abbia impiegato quattro nuove tattiche contro le vittime designate, tutte progettate per indurle a rilasciare informazioni sensibili.

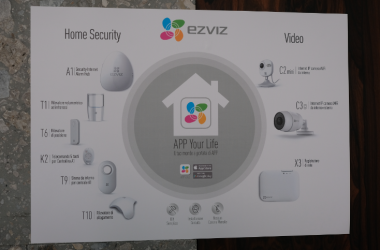

- I rischi per la sicurezza dei dispositivi IoT si amplificano: i dispositivi IoT continuano a essere messi alla prova da software exploitabile e queste minacce possono riguardare dispositivi insospettabili come le telecamere wireless IP. La situazione viene amplificata quando i componenti e il software sono incorporati in vari dispositivi, commercializzati con vari brand, a volte da vendor diversi. Molti di questi componenti e servizi spesso vengono programmati utilizzando parti di codice già scritto, disponibili da una varietà di fonti. Tali componenti comuni e codici già scritti sono spesso vulnerabili agli exploit e questo è il motivo per cui le medesime vulnerabilità compaiono ripetutamente su un’ampia gamma di device. La scalabilità, combinata con l’incapacità di applicare patch a questi dispositivi in modo sicuro, è una sfida sempre crescente e mette in luce le difficoltà della security nella supply chain. Una mancanza di percezione dell’importanza delle patch, come la disponibilità delle stesse, la prevalenza di vulnerabilità in alcuni dispositivi IoT e i tentativi documentati di includere questi device nelle botnet IoT, sono tutti fattori che hanno fatto in modo che questi exploit presentassero il terzo volume più alto tra tutte le rilevazioni IPS durante il trimestre.

- Le minacce si danno supporto vicendevolmente: di fronte alla costante pressione per rimanere al passo con le nuove minacce, le aziende a volte dimenticano che gli exploit e le vulnerabilità non hanno una data di scadenza e i cybercriminali continueranno ad utilizzarle finchè funzioneranno. Il caso in questione riguarda EternalBlue. Il malware è stato adattato nel tempo per sfruttare le vulnerabilità comuni e le più importanti. È stato utilizzato in numerose campagne, incluse – tra le più note – quelle legate agli attacchi ransomware WannaCry e NotPetya. Inoltre, lo scorso maggio è stata rilasciata una patch per BlueKeep, una vulnerabilità che – se fosse sfruttata – potrebbe essere “wormable”: presenta infatti la possibilità di diffondersi alla stessa velocità e scalabilità di WannaCry e NotPetya. Ora, una nuova versione dell’Eternal Blue Downloader Troajn si è presentata nel corso dell’ultimo trimestre, con la sua abilità di sfruttare la vulnerabilità BlueKeep. Fortunatamente, la versione attualmente in circolazione non è completamente risolta, costringendo i dispositivi presi di mira ad andare in crash prima di caricarsi. Ma, guardando al tradizionale ciclo di sviluppo del malware, è possibile che i cybercriminali particolarmente determinati possano entrare in un prossimo futuro in possesso di una versione funzionale di questo pacchetto malware dagli effetti disastrosi. Il continuo interesse dei cybercriminali verso EternalBlue e BlueKeep è un reminder per le aziende per assicurarsi che i propri sistemi siano patchati in modo adeguato e protetti da entrambe le minacce.

- I trend mostrano una nuova prospettiva sul commercio globale dello spam: lo spam continua a rappresentare uno dei principali nodi critici con cui le aziende e i singoli individui devono confrontarsi. Il report dell’ultimo quarter combina il volume del flusso di spam tra le nazioni con i dati che mostrano il rapporto tra spam ‘inviato’ e spam ‘ricevuto’, rivelando una nuova prospettiva in merito a una vecchia criticità. La maggior parte dello spam sembra seguire trend di natura economica e politica. Per esempio, tra i principali “spam trade partners” degli Stati Uniti troviamo Polonia, Russia, Germania, Giappone e Brasile. In più, in termini di volumi di spam esportato dalle regioni geografiche, l’Europa dell’Est è la più grande produttrice di spam in tutto il mondo. La maggior parte degli spam più pesanti in uscita provengono dalla sottoregione asiatica; le restanti sottoregioni europee sono in cima al gruppo di quelle con un negative spam ratio, ricevendo più di quanto inviino, seguite poi nell’ordine da America e Africa.

“Nella corsa alle “armi informatiche”, la comunità dei cybercriminali ha spesso avuto un netto vantaggio a causa del crescente divario delle cyberskill, della crescente superficie di attacco digitale e dell’elemento ‘sorpresa’ con tattiche come l’ingegneria sociale per trarre vantaggio da individui ignari delle minacce. Per uscire dal ciclo di minacce sempre più sofisticate e automatizzate, le aziende devono difendere le proprie reti utilizzando le stesse tecnologie e strategie che i criminali utilizzano per attaccarle. Questo significa adottare piattaforme integrate che sfruttano il potere e le risorse della Threat Intelligence AI-driven e dei playbook per consentire protezione e visibilità attraverso l’infrastruttura digitale“. Commenta così Derek Manky, Chief, Security Insights & Global Threat Alliances, FortiGuard Labs.

- Tenere traccia del passaggio dei cybercriminali per capire cosa ci si deve aspettare in futuro: prestare attenzione ai trigger IPS rilevati in una determinata regione non solo mostra quali risorse vengono prese di mira, ma può anche indicare su cosa i cybercriminali potrebbero focalizzarsi nel futuro, o perché un numero sufficiente di questi attacchi hanno avuto successo, o semplicemente perché c’è più di una determinata tecnologia impiegata in alcune regioni. Ma non è sempre così. Ad esempio, la grande maggioranza dei deployment ThinkPHP si trova in Cina, con un numero di installazioni pari a 10 volte quelle degli USA, secondo shodan.io. Supponendo che le aziende mettano delle patch al proprio software più o meno allo stesso ritmo in ogni regione, se una botnet stesse semplicemente indagando alla ricerca di istanze vulnerabili di ThinkPHP prima di distribuire un exploit, il numero di trigger rilevati dovrebbe essere molto più alto in APAC. Tuttavia, solo il 6% di IPS trigger sono stati rilevati da un recente exploit in tutto APAC rispetto al nord America, il che significa che queste botnet stanno semplicemente distribuendo l’exploit a qualsiasi istanza ThinkPHP trovata. Inoltre, se si prendono in esame in modo similare le rilevazioni di malware, la maggior parte di minacce che prendono di mira le aziende sono macro VBA (Visual Basic for Applications). Questo accade probabilmente perché sono ancora attive e stanno producendo risultati. In generale, i rilevamenti per ciò che non è operativo non rimarranno alti a lungo; se ci sono un numero significativo di rilevamenti, qualcuno sta cadendo preda di questi attacchi.

- La necessità di una sicurezza ampia, integrata e automatizzata

Man mano che le applicazioni proliferano e il numero di dispositivi connessi si estende nel perimetro, vengono creati miliardi di nuovi confini che devono essere gestiti e protetti. Inoltre, le aziende si trovano a far fronte a una maggiore sofisticazione degli attacchi contro l’infrastruttura digitale in espansione, tra cui alcuni guidati dall’intelligenza artificiale e dall’apprendimento automatico. Per proteggere efficacemente le proprie reti distribuite, le aziende devono passare dalla protezione dei soli perimetri di sicurezza alla protezione della diffusione dei dati attraverso i loro nuovi network edge, utenti, sistemi, dispositivi e applicazioni critiche. Solo una piattaforma di sicurezza informatica progettata per fornire visibilità e protezione complete su tutta la superficie di attacco – inclusi dispositivi, utenti, endpoint mobili, ambienti multi-cloud e infrastrutture SaaS – è in grado di proteggere le reti in rapida evoluzione odierne guidate dall’innovazione digitale.